배스천 호스트란 무엇인가: 기능과 활용법

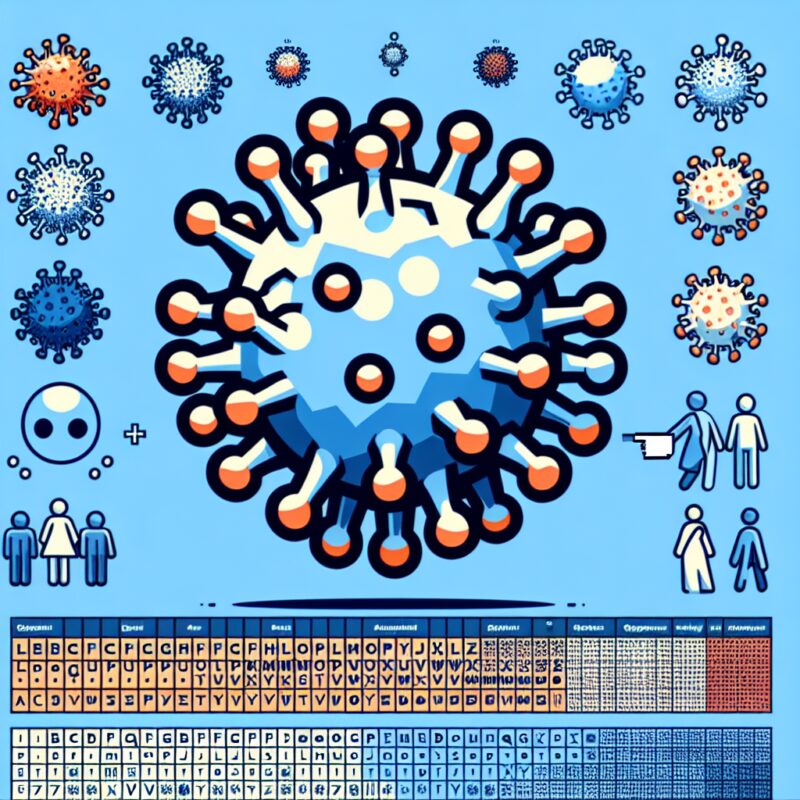

배스천 호스트란 무엇인가 배스천 호스트는 네트워크 보안에서 중요한 역할을 하는 컴퓨터 시스템으로, 외부 네트워크와 내부 네트워크 사이의 게이트웨이 역할을 수행합니다. 이 시스템은 주로 인터넷과 같은 불특정 다수가 접근할 수 있는 네트워크와 기업 내부의 네트워크를 연결할 때 사용됩니다. 배스천 호스트는 외부의 불법적인 접근을 차단하고 내부 네트워크를 보호하는 중요한 장치로 자리 잡고 있습니다. 배스천 호스트는 일반적으로 방화벽이나 … Read more